Internetem se šíří červ napadající ADSL modemy, routery i modemy pro kabelové připojení. Zatím není důvod panikařit ― ochrana je snadná.

Po hysterii doprovázející zprávy o červu Conficker není od věci připomenout, že internetem se šíří i jiná velice zajímavá havěť, nebezpečná hlavně s ohledem na budoucnost. Červ Psyb0t. Ten je výjimečný tím, že vůbec poprvé masově napadá síťové prvky ― routery a modemy.

Červ Psyb0t žije ve stínu kolegy Confickera, jenž si získal obrovskou mediální pozornost. Důvodem je i to, že zatímco Conficker stihl během krátké doby napadnout více než 15 milionů počítačů s Windows, botnet vytvořený Psyb0tem má asi 100 000 členů. Nicméně novější mutace podle všeho dokážou napadnou mnohem více zařízení než první objevená verze.

Podle posledních zpráv je botnet vytvořený tímto virem neaktivní ― autor podle všeho první verzi použil „k osahaní terénu“. Hledal pravděpodobně cestu, jak v budoucnu síťové prvky úspěšně napadat a zneužívat k sestavení většího botnetu určeného k různým účelům (ve světě Windows mezi nejčastější funkce botnetu patří rozesílání spamu, šíření trojských koní a jiného nebezpečného softwaru, stejně jako je tomu v případě červa Conficker). Síť ale může zase začít fungovat.

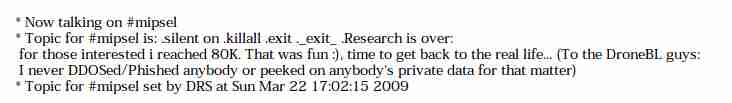

„Výzkum je u konce. Pokud to někoho zajímá, dosáhl jsem 80 000 napadení. Byla to zábava. :), je čas vrátit se zpět do reálného života... (Vzkaz pro lidi z DroneBL: Nikdy jsem nespustil útoky typu DDoS nebo phishing a ani jsem nehledal soukromá data.)

Je to také první malwarová infekce vytvářející botnet na Linuxu. Odborníci upozorňují, že třebaže červ „žije“ na hardwaru a obskurní linuxové distribuci, jeho základní mechanismy nejsou nepodobné obyčejným botnetům známým ze světa PC se systémy Windows.

Důležité je vědět, jak Psyb0t funguje ― nebo lépe řečeno, čeho využívá ke svému šíření. Spoustu lidí asi nepřekvapí, že využívá té největší slabiny, která může za většinu malwarových nákaz i na PC s Windows, totiž lidského faktoru. Stejně jako řada jiných vzorků se spoléhá na jednu věc, na nedostatečné zabezpečení ze strany uživatele a slabá či prázdná (tj. chybějící) hesla.

Psyb0t se v minulých měsících začal šířit hlavně na populární ADSL modemy značky NetComm, a to jejich dřívější modely (NB5 a jiné), které byly od výroby nastaveny dost nešťastně. Míní se tím hlavně to, že od základního sestavení umožňovaly vzdálenou správu, tj. ovládání z jiného, vzdáleného místa, a často chyběly i jakékoli autentizační údaje ― pro přístup do administrátorského rozhraní modemů nebylo třeba zadávat žádné uživatelské jméno a heslo. Časem sice byly uvolněny aktualizace firmwaru, jenomže tento typ aktualizačních postupů u laiků nezdomácněl jako například záplatování Windows či jiného softwaru (ty naštěstí mají aktualizace automatizované).

Napadené přístroje s Linuxem (zmíněné ADSL modemy NetComm využívají MontaVista Linux s jádrem verze 2.4) nedovolují zápis, běží jen v režimu pro čtení. To znamená, že červ v nich není usídlen natrvalo, odstranit ho proto lze velice jednoduše ― vypnout a zapnout router/modem. Jak často však domácí uživatelé restartují síťové prvky, je otázka zcela jiná.

Kdo je tedy ohrožen?

Červ Psyb0t napadá přístroje postavené na architektuře procesorů Mips (implementace Mipsel). Důležité je vědět, než vzniknou různé přestřelky v komentářích ohledně bezpečnosti Linuxu, že nijak neohrožuje přímo desktopy s Linuxem nebo servery (právě kvůli jiné architektuře). Server Droneblrg, jenž botnet vytvořený Psyb0tem odhalil (a to tak, že jejich server byl cílem útoků DDoS, které byly vedeny právě z tohoto botnetu, viz obrázek výše), upozorňuje, že nebezpečí se skrývá v přístrojích s Telnet, SSH a administrátorským webovým rozhraní, které jsou přístupných z WAN (tj. zvnějšku) a pokud pro přístupů do administrace není nastaveno silné heslo. Jenomže jak se ukázalo, jenom silnější heslo samo o sobě uživatele neochrání. Červ totiž dokáže zneužít i chyby ve firmwaru. Proto je potřeba mít co nejaktuálnější firmware přístroje (ke stažení je na stránkách výrobce; jen upozorněme, že je nutné použít firmware přesně pro vaše zařízení ― při použití špatné verze se stane, že vám router/modem už nebude fungovat). Ohroženy jsou i modely, na které uživatel nahrál firmware DD-WRT a OpenWRT. Červ údajně dále hledá zranitelná místa v phpMyAdmin a MySQL.

Podle serveru Droneblom celých 90 % všech routerů a modemů, jež jsou součástí botnetu, bylo nakaženo kvůli chybě jejich majitele. Jak už bylo řečeno, největší chybou je to, že modemy, routery a jiné síťové prvky nejsou uživateli brány za „počítač“ či jeho součást, ale jen jakousi krabičku, která se jednou zapne, připojí se do ní kabel a tím celá starost o ně hasne. Zkrátka mikrovlnkový přístup.

Další modely routerů/DSL modemů

Na samém konci března se obvily další informace. Jak bylo řečeno, první pozorování šíření červa bylo provedena v sítích s modemy NB5 firmy NetComm. I přes „ujištění“ autora červa, že botnet končí svou aktivitu, se objevila novější verze červa Psyb0t (verze 18), která napadá daleko více zařízení. Bylo zjištěno, že červ se umí zakousnout do více než 30 modelů velice oblíbených a rozšířených modemů a routerů značky Linksys, 10 modelů společnosti Netgear a dalších 15 modelů různých značek (včetně modemů pro připojení přes kabelovou televizi). Bohužel nikdo nespecifikoval, o jaké modely se přesně jednalo.

Nová verze červa rovněž obsahuje databázi 6 tisíc uživatelských jmen a 13 tisíc hesel, kterými se snaží zařízení „otevřít“ (zkrátka se do routerů a modemů snaží dostat „hrubou sílou“, zkouší nejčastější a nejjednodušší hesla, která uživatelé pro snadné zapamatování používají, popř. ani nemění tovární nastavení).

Jak se před červem ochránit?

Z výše uvedených informací je způsob ochrany zcela jasný. Uživatelé by neměli používat továrně nastavené hesla (jméno: admin, heslo: admin) či dokonce hesla prázdná. Proto si vymyslete heslo poněkud silnější, kombinaci sestávají ze slova s alespoň jedním velkým písmenem, speciálním znakem a číslem. Dlouhá hesla jsou samozřejmě silnější.

Máte-li navíc nějaké routery/modemy značky Linksys, Netgear, NetComm, stáhněte si poslední firmware pro váš model. I když nebude na škodu, když aktualizaci provedou i majitelé jiných značek (jak stojí výše, červ se šíří i dalšími, blíže nespecifikovanými značkami). A pokud nutně nepotřebuje vzdálenou správu, vypněte ji.

Kdybyste náhodou pojali podezření, že vám červ v routeru/modemu řádí, vypněte jej, popřípadě rovnou resetujte a správně jej nastavte (heslo). Jeho přítomnost není snadné odhalit, ale podle dostupných zpráv blokuje porty 22, 23 a 80 pro přístup do rozhraní napadeného zařízení (proto je nutné resetování na tovární nastavení, kterým nákaza a její důsledky zmizí).